ウエブはSSL対応が当たり前の時代になってきました。

セキュリティが強化されていいことではないか・・そうですねー。その通りならそうなのですが。

もしSSL対応されたサイトでウィルスなどが配布されていたら何てことは考えすぎでしょうか?いやそうではないですね。ありうる話です。

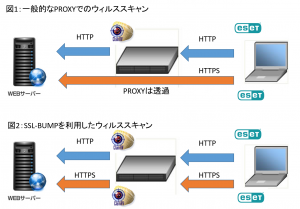

PROXYのスタンダードであるSQUIDでウィルス対策のゲートウエイを作る場合、HTTPはウィするチェック、HTTPSは透過させるのが普通でした。

以下の図1ですね。

これまではウエブのSSLはコスト的にも技術的にも導入自体の敷居が高く、ウィルス感染させようとするサイトはそこまでしないだろうーというところだったのですが、Let’s Encryptをはじめ場合によっては無料で導入できるまでになると、そうも言ってられなくなりました。ということで、SSL通信も決して安全では無いといえると思います。

図1のパターンでもまるっきり無防備であったかというと、そういうわけではなくて、クライアントパソコンでウィルス対策しているわけですね。

しかしクライアントパソコンだけでのウィルス対策が不安だから、PROXYでの検査もしていたのに・・という原則に帰ると、SSLもPROXYの検査対象に入れたくなりました。

で、SQUIDでは、どのように出来るかを調べるとSSL-BUMPというやり方で出来ると。要はSSLも透過させずHTTPと同様にきちんとウィルススキャンできるようになります。

ただこのやり方は、本来はエンド-エンドで保証されるべき通信経路をSQUIDがSSL経路をインターセプトするわけだから、途中で「改ざん」するハッキング技術に近く、それが気持ち的にネックでした。

クライアントパソコンではどのようにやっているのだろうと思って調べると・・同じ感じなのですね。ブラウザで表示される証明書がウィルス対策ソフトの名称になっている場合がある理由が納得出来ました。

結局クライアントパソコンでその処理をするか、PROXYで処理をするかという話になるのですが、パソコンが調子悪く一種のストール状態になったときにウィルス対策をしていたパソコンの感染経験があるのを思い出しました。

ということはPROXY+クライアントの構成の方が安全ではないかと。ちなみにPROXYでSSL-BUMPする場合、クライアントPC側でPROXYサーバーで作成した「オレオレ証明書」をインストールする必要があります。

このあたりどっちがいいと判断するかはそれぞれの環境によるでしょうね。

ということでSQUID(SSL-BUMP)+SQUIDCLAMAVを作ってみます。実際の設定方法はまた次回の記事で。